segunda-feira, 16 de setembro de 2013

segunda-feira, 9 de setembro de 2013

EUA e Grã-Bretanha têm tecnologias para quebrar dados criptografados, dizem jornais

EUA e Grã-Bretanha têm tecnologias para quebrar dados criptografados, dizem jornais

(Marcos Santos/usp imagens)

Brasília – Os serviços de inteligência dos Estados Unidos e da Grã-Bretanha teriam quebrado a tecnologia usada para criptografar serviços de internet, tais como serviços bancários online, registros médicos e e-mails. Informações divulgadas por jornais britânicos e norte-americanos, com base em documentos passados pelo ex-consultor de informática Edward Snowden, revelam que a Agência de Segurança Nacional dos Estados Unidos (NSA, na sigla em inglês) e o Centro de Comunicações do governo britânico (GCHQ, na sigla em inglês) pode ter invadido importantes protocolos de segurança online.

As tecnologias de criptografia quebradas são usadas por serviços populares da internet, como Google, Facebook e Yahoo.Saiba mais com o especial:

A NSA estaria gastando US$ 250 milhões por ano com o programa secreto. Segundo os documentos, publicados pelo jornal britânico The Guardian, em conjunto com o americano The New York Times e a organização sem fins lucrativos ProPublica, a operação do governo dos Estados Unidos foi batizada de Bullrun, em referência à primeira batalha da guerra civil no país. O programa homólogo britânico é chamado Edgehill, primeira grande batalha da guerra civil inglesa, informaram as publicações.Os relatórios mostram que a Grã-Bretanha e as agências de inteligência dos Estados Unidos estão se concentrando na criptografia usada em smartphones, e-mails, compras online e redes de comunicação remota para negócios. De acordo com os jornais, Snowden, que recebeu asilo na Rússia, revelou dados sobre a Bullrun segundo os quais a NSA tem construído poderosos supercomputadores para quebrar a tecnologia que codifica e embaralha (criptografia) as informações pessoais quando os usuários de internet acessam vários serviços.

Conforme os dados vazados pelo ex-consultor de informática, a NSA também colaborou com empresas de tecnologia, que não foram identificadas, para construir as chamadas "portas dos fundos" de softwares (programas de computador) produzidos por tais companhias, o que daria ao governo acesso a informações do usuário antes que estas sejam criptografadas e enviadas pela internet.

Os Estados Unidos supostamente começaram a investir bilhões de dólares no programa em 2000, após esforços iniciais para instalar "portas dos fundos" em todos os sistemas de criptografia terem sido frustrados. Na década seguinte, a NSA empregou computadores de quebra de código e começou a colaborar com as empresas de tecnologia americanas e do exterior para construir pontos de acesso a seus produtos, informaram os jornais.

Funcionários da NSA continuaram a defender as ações da agência, alegando que os Estados Unidos estariam em risco considerável se mensagens de terroristas e espiões não fossem decifradas. No entanto, alguns especialistas argumentam que tais esforços podem, na verdade, prejudicar a segurança nacional, porque as portas traseiras inseridos em programas de criptografia poderiam ser exploradas por aqueles que estão fora do governo.

Missão da Nasa vai estudar a órbita lunar

Missão da Nasa vai estudar a órbita lunar

Brasília – A Nasa, agência espacial norte-americana, enviou na madrugada de hoje (7) uma sonda à órbita da Lua para reunir informações detalhadas sobre o ambiente, as condições perto da superfície e as influências ambientais da poeira lunar.

A missão chamada de Ladee (do inglês, Lunar Atmosphere and Dust Ambiente Explorer) permitirá o conhecimento de novas características da Lua e vai ajudar os cientistas a compreender outros corpos do Sistema Solar, como Mercúrio, Vênus, Terra e Marte.

Segundo a Nasa, a Lua é o corpo planetário mais acessível da Terra e mudou pouco desde seu desenvolvimento inicial, ao contrário da Terra, de Marte e de Vênus. Por esse motivo, a Lua oferece uma visão única sobre o passado distante da evolução planetária.

A missão robótica foi lançada com sucesso do Centro Espacial Wallops, na costa da Virgínia, nos Estados Unidos, e deve chegar à Lua em 30 dias, para, em seguida, entrar em órbita lunar. A Ladee terá, inicialmente, 40 dias de trabalho. Nos primeiros 30 dias, a sonda terá atividades em grandes altitudes, além da demonstração da tecnologia de laser. Durante os últimos dez dias, o subsistema de propulsão a bordo do Ladee irá reduzir a altitude do observatório, enquanto as atividades continuam. A missão terminará 100 dias depois de ser colocada em funcionamento.

A Nasa investiu US$ 280 milhões na missão Ladee, que inclui o desenvolvimento de naves espaciais e de instrumentos científicos, serviços de lançamento, operações de missão, processamento de ciência e apoio de revezamento. O veículo de lançamento selecionado para a missão é o Minotauro V, da Força Aérea norte-americana.

De acordo com a Nasa, se a Terra não tivesse a Lua em sua órbita, o planeta giraria três vezes mais rápido, fazendo com que o dia tivesse apenas oito horas. A temperatura da Lua durante o dia chega a 134 graus Celsius (ºC) e à noite pode atingir - 244 °C. O dia lunar tem aproximadamente 708 horas (29,5 dias).

Para chegar de carro ao ponto mais próximo da Lua, o homem levaria 135 dias dirigindo a 113 quilômetros por hora. Segundo a Nasa, a Lua está realmente se afastando da Terra a uma taxa de 3,8 centímetros por ano. Da Terra, vemos sempre o mesmo lado da Lua.

A área da superfície da Lua é 37.914 quilômetros quadrados, quase a mesma área de superfície do Continente Africano. A Lua não tem vulcões ativos conhecidos. Na Terra ocorrem duas marés altas e duas marés baixas todos os dias devido à atração gravitacional da Lua.

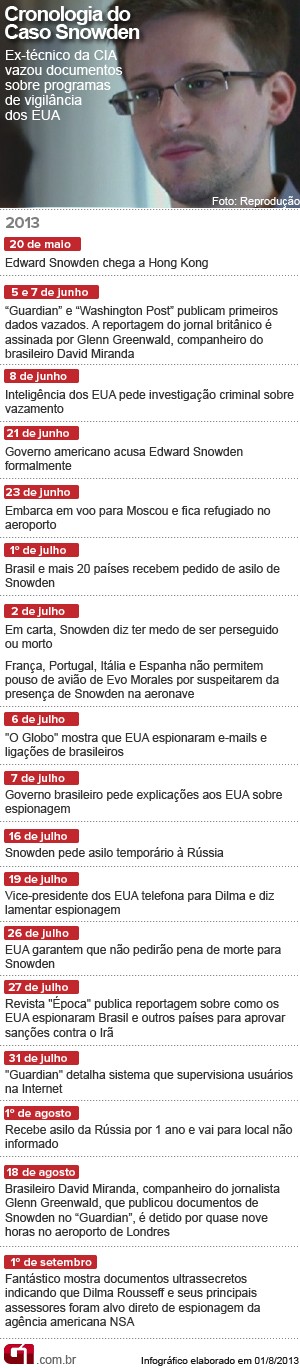

Entenda o caso de Edward Snowden

Entenda o caso de Edward Snowden, que revelou espionagem dos EUA

Procurado pelos Estados Unidos, ex-técnico da CIA obteve asilo da Rússia.

Caso gerou crise para o governo Obama e debate sobre privacidade online

1 - Onde está Edward Snowden?2 - Do que Snowden é acusado?

3 - Por que ele vazou os dados?

4 - Quem é Edward Snowden?

5 - "The Guardian" e "The Washington Post"

6 - Como o Brasil e Dilma foram espionados?

7 - Qual foi a reação do governo brasileiro?

8 - Quem é o brasileiro detido por lei antiterrorista?

9 - A União Europeia também foi monitorada?

10 - Qual foi a polêmica envolvendo Evo Morales?

11 - Qual é o debate nos Estados Unidos?

O ex-técnico da CIA Edward Snowden, de 29 anos, é acusado de espionagem por vazar informações sigilosas de segurança dos Estados Unidos e revelar em detalhes alguns dos programas de vigilância que o país usa para espionar a população americana – utilizando servidores de empresas como Google, Apple e Facebook – e vários países da Europa e da América Latina, entre eles o Brasil, inclusive fazendo o monitoramento de conversas da presidente Dilma Rousseff com seus principais assessores.

Snowden teve acesso às informações que vazou para a imprensa quando prestava serviços terceirizados para a Agência de Segurança Nacional (NSA) no Havaí.

1 - Onde está Edward Snowden?

Ao procurar os jornais e entregar parte dos dados, Snowden deixou o estado do Havaí e foi primeiramente para Hong Kong, em 20 de maio, antes das primeiras reportagens. Em junho, os EUA pressionaram Hong Kong para responder ao pedido de extradição, visto que há um tratado de extradição em vigor desde 1998.

Em 23 de junho, avião com Snowden deixou Hong Kong para Moscou, na Rússia. A viagem foi feita com apoio do WikiLeaks, de Julian Assange, que enviou uma militante para ajudar o ex-técnico da CIA. O americano ficou na área de trânsito do aeroporto de Sheremetyevo por 40 dias, em um "limbo" jurídico, uma vez que não tinha documentos para entrar em território russo – seu passaporte havia sido revogado pelos Estados Unidos.

Snowden enviou pedido de asilo para 21 países, entre eles Brasil, Cuba, Venezuela, Bolívia, Nicarágua, China, Rússia, Alemanha e França, segundo o WikiLeaks. Três desses países se dispuseram a abrigá-lo – Venezuela, Bolívia e Nicarágua.

No dia 16 de julho, Snowden pediu asilo temporário oficialmente à Rússia. Em 1º de agosto, ele recebeu os documentos necessários e deixou a área de trânsito do aeroporto rumo a um "local seguro" em território russo.

Edward Snowden agradeceu à Rússia pela concessão de asilo temporário. A Casa Branca ficou "extremamente desapontada" com a decisão da Rússia e desmarcou um encontro de cúpula entre Obama e Putin, previsto para setembro. Segundo os EUA, a ação da Rússia "mina uma longa tradição de cooperação no cumprimento da lei".

2 - Do que Snowden é acusado?

Em 13 de junho, o diretor do FBI, Robert Mueller, disse que estava iniciada uma investigação penal contra Snowden. Na semana seguinte, o governo americano apresentou as acusações criminais por espionagem, roubo e conversão de propriedade do governo.

Com as acusações na Justiça americana, o passaporte de Snowden foi anulado para barrar viagens internacionais do ex-ténico de segurança.

3 - Por que ele vazou os dados?

Ao se apresentar ao mundo, Edward Snowden disse que sentiu a obrigação de denunciar ao mundo, mesmo a um custo pessoal alto, os descomunais poderes de vigilância acumulados pelo governo dos EUA (saiba mais sobre Edward Snowden).

Ele disse que poderia ter ficado anônimo, mas que sua mensagem teria mais ressonância se viesse de fonte identificada. "O público precisa decidir se esses programas e políticas são certos ou errados", disse Snowden ao The Guardian.

Ele disse que estava disposto a "aceitar qualquer risco" ao revelar os segredos e precisou deixar também a namorada com a qual morava. "Eu estou disposto a me sacrificar porque eu não posso, em sã consciência, deixar que o governo dos Estados Unidos destrua a privacidade, a liberdade de Internet e os direitos básicos de pessoas em todo o mundo, tudo em nome de um maciço serviço secreto de vigilância que eles estão desenvolvendo."

4 - Quem é Edward Snowden?

Snowden largou a escola no ensino médio e tentou ser reservista do Exército antes de virar agente de segurança. Ele teve acesso às informações que vazou quando prestava serviços terceirizados para a Agência de Segurança Nacional (NSA) no Havaí. Antes de trabalhar lá, arrumou seu primeiro emprego na Universidade de Maryland, trabalhando em uma unidade secreta da NSA perto do campus. Passou então para a CIA, na segurança da tecnologia da informação, ascendendo rapidamente por causa dos seus conhecimentos sobre Internet e programação de software.

Em 2007, a CIA o deslocou sob fachada diplomática para Genebra, na Suíça, onde continuou trabalhando com segurança digital. Sua experiência nessa função e o trabalho ao lado de agentes da CIA gradualmente o levaram a questionar seu papel no governo.

Snowden tem certificado de hacker ético, segundo o jornal "The New York Times", documento concedido pela International Council of E-Commerce Consultants (EC-Council) enquanto o agente trabalhava na Dell, em 2010, contratado pela Agência de Segurança Nacional.

Segundo o site da entidade, um hacker ético é aquele que testa a segurança de redes e os sistemas de computadores para encontrar vulnerabilidades e brechas a fim de comunica-las às empresas, para que as repare.

A certificação consta no currículo enviado à Booz Allen Hamilton, onde trabalhava quando vazou as informações do programa Prism. Durante seus anos iniciais na CIA e na NSA, Snowden atuou como um hacker "defensivo", que tentava barrar ataques, e só depois passou à "ofensiva".

5 - "The Guardian" e "The Washington Post"

No dia 5 de junho, o jornal britânico "The Guardian" publicou a primeira reportagem sobre os programas de espionagem, mostrando que a Agência Nacional de Segurança coleta dados sobre ligações telefônicas de milhões de americanos diariamente e que também acessa fotos, emails e videoconferências de internautas que usam os serviços de empresas americanas, como Google, Facebook e Skype. A reportagem foi assinada pelo jornalista americano Glenn Greenwald.

Em 7 de junho, o jornal americano "The Washington Post" também publicou dados entregues por Snowden, que detalham um programa de vigilância secreta que reunia equipes de inteligência da Microsoft, Facebook, Google e de outras empresas do Vale do Silício.

No dia 9 do mesmo mês, em entrevista ao "The Guardian", a identidade do responsável pelo vazamento foi revelada. "Não tenho nenhuma intenção de me esconder porque sei que não fiz nada de errado", disse Snowden.

Em 31 de julho, o "Guardian" publicou nova reportagem, mostrando que um sistema de vigilância secreto conhecido como XKeyscore permite à inteligência dos EUA supervisionar "quase tudo o que um usuário típico faz na Internet". O sistema seria o de maior amplitude operado pela agência nacional de segurança americana.

6 - Como o Brasil e Dilma foram espionados?

Reportagens do jornal "O Globo" publicadas a partir de 6 de julho, com dados coletados por Snowden, mostraram que milhões de e-mails e ligações de brasileiros e estrangeiros em trânsito no país foram monitorados. Ainda segundo os documentos, uma estação de espionagem da NSA funcionou em Brasília pelo menos até 2002. Os dados apontam ainda que a embaixada do Brasil em Washington e a representação na ONU, em Nova York, também podem ter sido monitoradas.

Outros países da América Latina também são monitorados, segundo os dados. De acordo com o jornal, situações similares ocorrem no México, Venezuela, Argentina, Colômbia e Equador. O interesse dos EUA não seria apenas em assunto militares, mas também em relação ao petróleo e à produção de energia.

A revista "Época" também publicou reportagem sobre documento secreto que revela como os Estados Unidos espionaram ao menos oito países – entre eles o Brasil – para aprovar sanções contra o Irã.

No dia 1º de setembro, o "Fantástico" exibiu reportagem com base em documentos obtidos com exclusividade. Os arquivos classificados como ultrassecretos, que fazem parte de uma apresentação interna da Agência de Segurança Nacional dos Estados Unidos, mostram a presidente Dilma Roussef, e o que seriam seus principais assessores, como alvo direto de espionagem da NSA. Um código indica isso.

7 - Qual foi a reação do governo brasileiro?

O Brasil recebeu com "grave preocupação" a notícia. Em 7 de julho, o então ministro das Relações Exteriores, Antonio Patriota, disse que o governo solicitaria esclarecimentos aos EUA e ao embaixador americano no Brasil. Questionado sobre as denúncias, o governo americano afirmou que não discutirá questões publicamente, mas intramuros diretamente com a estrutura diplomática do país.

O vice-presidente americano, Joe Biden, telefonou no dia 19 para Dilma Rousseff para dar explicações sobre as denúncias de espionagem de cidadãos e instituições brasileiras, disse que lamentava a repercussão negativa e reiterou a disposição do governo americano de dar "informações complementares sobre o tema".

Em 12 de julho, Dilma Rousseff disse, durante cúpula do Mercosul no Uruguai, que o bloco deve adotar "medidas cabíveis pertinentes" para evitar a repetição dos episódios. "Mais do que manifestações, devemos também adotar medidas cabíveis pertinentes para coibir a repetição de situações como essa". Ela disse que a segurança do país e a privacidade dos cidadãos e empresas devem ser preservadas. "Esse é um momento de demarcar um limite para o Mercosul", declarou.

Após reportagem do "Fanástico", o ministro das Relações Exteriores, Luiz Alberto Figueiredo, afirmou no dia 2 de setembro que, se comprovados, os atos de espionagem dos EUA sobre a presidente Dilma Rousseff são "inadmissíveis" e "inaceitáveis". Ele informou que a visita de chefe de Estado que Dilma fará aos Estados Unidos em outubro está mantida e que falou da indignação do governo em reunião que teve com embaixador dos EUA no Brasil, Thomas Shannon.

No dia 3 de setembro, foi instalada no Senado Federal uma CPI que investigará denúncias de espionagem pelos Estados Unidos a e-mails, telefonemas e dados digitais no Brasil.

8 - Quem é o brasileiro detido por lei antiterrorista?

Em 18 de agosto, o brasileiro David Miranda, de 28 anos, ficou detido por quase nove horas por oficiais da Scotland Yard no aeroporto de Heathrow, em Londres, quando tentava voltar ao Rio, onde mora. Ele é companheiro de Glenn Greenwald, jornalista americano que revelou a estratégia de espionagem eletrônica do governo dos Estados Unidos.

O jornalista disse que, se as autoridades britânicas tinham a intenção de intimidá-lo, agora mesmo é que ele vai publicar ainda mais documentos e informações sobre espionagens. O Itamaraty se manifestou sobre o ocorrido e classificou o ato como "injustificável", avisando que o "governo brasileiro espera que incidentes como o registrado hoje com o cidadão brasileiro não se repitam". Segundo o "Guardian", a Scotland Yard se recusou a comentar quais motivos levaram seus oficiais a parar Miranda.

9 - A União Europeia também foi monitorada?

Três semanas após a divulgação dos primeiros dados, a revista alemã "Der Spiegel" publicou reportagem afirmando que a União Europeia era um dos "objetivos" da Agência Nacional de Segurança (NSA). A publicação sustentou as acusações com documentos confidenciais a que teve acesso graças às revelações do ex-funcionário americano.

Em um dos documentos, de setembro de 2010 e considerado "estritamente confidencial", a NSA descreve como espionou a representação diplomática da UE em Washington, usando microfones instalados no edifício e entrando na rede de informática, o que permitia a leitura dos e-mails e de documentos internos.

Da mesma maneira também foi vigiada a representação da UE na ONU, segundo os dados, nos quais os europeus são classificados de "objetivos a atacar". Em 2003, a UE confirmou a descoberta de um sistema de escutas telefônicas nos escritórios de vários países, incluindo Espanha, França, Alemanha, Grã-Bretanha, Áustria e Itália.

A NSA chegou a ampliar as operações até Bruxelas. "Há mais de cinco anos", afirma a Der Spiegel, os especialistas em segurança da UE descobriram um sistema de escuta na rede telefônica e de internet do edifício Justus-Lipsius, sede principal do Conselho da UE, que alcançava até o quartel-general da Otan na região de Bruxelas.

Em 30 de junho, o presidente do Parlamento Europeu (órgão legislativo da União Europeia), Martin Schulz, exigiu dos Estados Unidos que esclareça se espionou a União Europeia (UE). Em resposta, a Direção Nacional de Inteligência (ODNI) afirmou que os EUA responderiam através da via diplomática ao pedido de explicações.

10 - Qual foi a polêmica envolvendo Evo Morales?

Em meio às especulações sobre o destino de Sowden, o avião do presidente da Bolívia, Evo Morales, foi impedido, no dia 2 de julho, por Itália, Portugal, Espanha e França de aterrisar ou sobrevoar seus territórios devido à suspeita de que o ex-técnico estivesse a bordo. Evo teve que pousar em Viena, e Snowden não foi achado na aeronave. O incidente causou protestos de Morales, que afirmou não ser criminoso.

O Conselho Permanente da Organização dos Estados Americanos (OEA) aprovou no dia 9, por consenso, uma resolução que condena o incidente envolvendo o avião boliviano. A OEA condenaram as ações "claramente violatórias de normas e de princípios básicos do Direito Internacional, como a inviolabilidade dos chefes de Estado", destaca o comunicado lido pela Secretaria do organismo.

Evo aceitou as desculpas apresentadas por França, Espanha, Itália e Portugal pelo episódio. Ele disse que o mundo foi testemunha da violação da imunidade diplomática e reiterou que se tratou de "ato de agressão arbitrária, colonial, nada amistosa, humilhante e inaceitável".

11 - Qual é o debate nos Estados Unidos?

A informação a respeito dos serviços secretos desencadeou interminável debate nos Estados Unidos e no exterior sobre o crescimento do alcance da NSA, que expandiu seus serviços de vigilância na última década. Agentes americanos garantem que a NSA atua dentro da lei.

Mais de 80 fundações e ONGs americanas lançaram uma campanha para protestar contra o programa de vigilância online. As organizações, entre elas a American Civil Liberties Union (ACLU), as fundações World Wide Web e Mozilla, e o Greenpeace colocaram no ar o site Stopwatching.us ("Parem de nos vigiar", em tradução livre) e pediram ao Congresso que divulgue mais elementos sobre o vasto programa de vigilância.

Obama disse que os parlamentares americanos estavam informados sobre as atividades de espionagem do governo, e afirmou que as conversas telefônicas dos americanos "não estão sendo ouvidas" e que as salvaguardas constitucionais estão sendo garantidas no processo de monitoramento. "Ninguém está ouvindo suas ligações telefônicas. O programa não é isso", disse em um dos seus primeiros comentários sobre o tema.

Em 9 de agosto, o presidente Obama, em entrevista, prometeu agir para que o Congresso mude as medidas do Ato Patriota relativas ao monitoramento e manifestou preocupação com a transparência e o respeito à privacidade.

O chefe da Agência de Segurança Nacional, general Keith Alexander, disse que a revelação dos programas de vigilância da inteligência dos EUA causou "dano irreversível" à segurança nacional e ajudou os "inimigos da América". Ele anunciou implementação de novas medidas de segurança para impedir o vazamento de informações.

Google fortalece criptografia para dificultar tentativas de espionagem

Google fortalece criptografia para dificultar tentativas de espionagem

Empresa acelerou iniciativa para proteger dados de usuário.

Programa seria resposta a escândalo envolvendo governo dos EUA.

O Google lançou um programa para fortalecer os códigos de encriptação de seus sistemas em reposta às recentes revelações de espionagem eletrônica das agências de segurança dos Estados Unidos, publicou neste sábado (7) o jornal "Washington Post".

Embora a iniciativa já estivesse em andamento desde o fim do ano passado, o Google decidiu acelerar sua implantação em seus centros de dados em todo o mundo para reforçar sua reputação de proteção à privacidade do consumidor.No entanto, a companhia reconhece que estas ações podem não impedir totalmente a espionagem, mas tornar mais difícil o acesso tanto para hackers como para agências governamentais.

Google e Microsoft, entre outros.

Em comunicado emitido esta semana, o diretor de Inteligência Nacional, James Clapper, afirmou que "o longo da história as nações utilizaram a codificação para proteger segredos, e hoje os terroristas e cibercriminosos também a utilizam para estas atividades".

"Nossos serviços de inteligência não estariam fazendo seu trabalho se não resistissem a isto", acrescentou o comunicado.

Os últimos dados vazados por Snowden ao "New York Times" revelaram novas informações sobre como a Agência Nacional de Inteligência (NSA) corrompeu padrões de segurança para torná-los vulneráveis à sua tecnologia para facilitar a espionagem.

Segundo a reportagem, a NSA teria usado todos os métodos a seu alcance, desde a persuasão na colaboração forçada de empresas, roubo de chaves de encriptação e alteração de software e hardware para ter acesso às comunicações privadas na internet e fora dos Estados Unidos.

A indústria informática reagiu com preocupação ao vazamento de dados feito pelo ex-analista da CIA, Edward Snowden, que incluíam informações confidenciais que mostravam vários programas de inteligência dedicados a obter dados de e-mails do Yahoo!, Facebook

Como os vazamentos estão acabando com as surpresas no mundo da tecnologia

Como os vazamentos estão acabando com as surpresas no mundo da tecnologia

Segredos industriais são revelados e espalhados na rede em segundos. Entenda o que acontece na fabricação de aparelhos e como isso afeta os lançamentos. Imagens do iPhone 5 vazadas semanas antes de seu lançamento (Fonte da imagem: Reprodução/iLab)

Imagens do iPhone 5 vazadas semanas antes de seu lançamento (Fonte da imagem: Reprodução/iLab)Atualmente, mesmo que um produto altamente inovador esteja pronto para ser lançado, suas configurações, dados e até mesmo imagens vão chegar ao consumidor com alguns meses de antecedência.

O problema não é exclusividade de um ou dois fabricantes: dificilmente uma grande empresa no mercado de tecnologia consegue segurar informações sigilosas por muito tempo. Como exemplos, temos dezenas de vazamentos que se mostraram exatos, como o HTC One, Xperia Z1 e o iPhone 5, com direito a imagens de seu carregador e fones de ouvido. Nada passa despercebido.

Nas últimas semanas, vimos na prática isso acontecer com um dos maiores fabricantes de gadgets portáteis do mundo. A Samsung trouxe o revolucionário Galaxy Gear para sua linha de produtos, que não fugiu em nada das fotos espalhadas na web semana passada.

Como isso acontece?

Todo mundo sabe que o projeto de um novo produto é algo totalmente sigiloso, algo que é encarado como de primeira importância dentro das grandes fabricantes. A Apple, por exemplo, tem as famosas (e rígidas) políticas de sigilo, que se aplicam a funcionários, terceirizados e desenvolvedores.

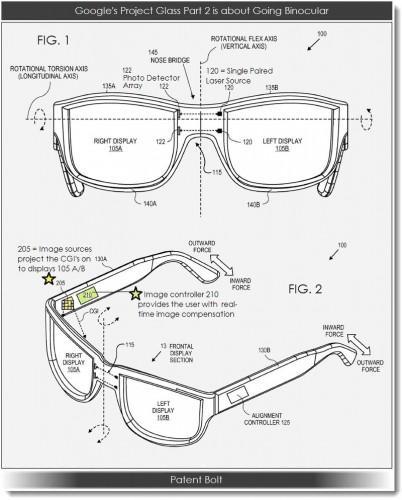

Suposta patente de próxima geração do Google Glass (Fonte da imagem: Reprodução/Patentbolt)

Porém, dois elementos fazem com que seja praticamente impossível segurar dados: a terceirização e o acesso à comunicação. A velocidade com que as informações trafegam na rede faz com que uma foto feita por um funcionário de qualquer fabricante de componentes na China chegue à mão de editores de veículos especializados em poucos minutos.A velocidade do mercado mobile

O mais impressionante é que isso só ocorre no mercado de dispositivos móveis, mais especificamente na parte de hardware. É muito raro observarmos vazamento de informações relacionadas a mudanças sistemas operacionais, a não ser em funções muito específicas, que podem ter alguns rastros escondidos em atualizações.Enquanto computadores, por exemplo, são anunciados sem que qualquer rumor tenha saído (o Mac Pro é um exemplo), os smartphones e tablets encontram hoje uma concorrência gigantesca, o que faz com que seja necessário ser muito veloz entre o lançamento e a chegada dos produtos às prateleiras.

Após o anúncio de um novo smartphone, geralmente não passam mais de três semanas até que ele esteja nas mãos do consumidor. Com a alta demanda a nível global, as fabricantes precisam contar com estoques generosos do produto muito antes de seu anúncio oficial, o que abre as portas para o vazamento de informações sigilosas.

Terceirização e a velocidade de informações

Além de serem rápidas na hora de formar um estoque, as fabricantes acabaram se tornando verdadeiras montadoras de gadgets móveis. Elas criam produtos e terceirizam a fabricação de grande parte dos componentes. Isso multiplica a quantidade de pessoas que têm acesso a elementos de um aparelho.Com o vazamento de informações diversas sobre elementos separados, geralmente a imprensa especializada consegue formar o quebra-cabeças, levando para os consumidores as expectativas que eles podem ter em relação às novidades de cada marca.

Imagem do Galaxy Gear surgiu na web dias antes de seu lançamento. (Fonte da imagem: Reprodução/Venturebeat)

Componentes como a estrutura do aparelho, seu processador, bateria e elementos complementares, ao serem vazados, podem fazer com que se tenha uma ideia muito próxima ao que o aparelho realmente vai ser – isso quando não surgem imagens de mockups de teste, esquecidos ou perdidos por funcionários das fabricantes.E é aí que entra a web. Qualquer um que tenha a intenção de passar informações para frente consegue fazer isso em segundos. Se antigamente segredos industriais eram vazados apenas para concorrentes, hoje basta um post em redes sociais para que o mundo saiba as novidades de cada marca antes da hora.

Além disso, informações de registro de patentes também acabam ganhando a rede com muita velocidade. Um bom exemplo disso foi o registro do smartwatch da Samsung, que teve uma patente coreana distribuída em todo o mundo.

Vantagens e desvantagens

Para as fabricantes, é difícil ver muita vantagem nisso. Embora concorrentes teoricamente possam se beneficiar com as informações, não há muita coisa que possa ser feita ao longo do processo a não ser algumas mudanças estratégicas de posicionamento.Para o consumidor, a vantagem nesse tipo de vazamento é que você pode esperar um pouco mais para comprar um novo smartphone, por exemplo, caso veja que alguém pode lançar algo que lhe agrade. Inclusive, com a frequência de vazamentos em algumas empresas, especialistas acreditam que isso pode até mesmo ser uma estratégia interna para retardar a venda de concorrentes.

O problema é que a ação pode ser um tiro no pé. Caso o vazamento traga altas expectativas e não se torne real, isso pode decepcionar os consumidores. Ao mesmo tempo, um rumor pode funcionar como teste de mercado para as fabricantes. Ideias liberadas ao longo do desenvolvimento do produto podem ajudar a medir o interesse da imprensa e público em alguma ferramenta específica – embora as pesquisas de mercado sejam sempre a melhor opção.

Além de influenciar nas vendas dos concorrentes, o impacto pode ser direto nas próprias vendas da empresa que tem as informações vazadas. Quem, com conhecimento dos rumores, vai comprar um aparelho novo sabendo que em poucos meses ele estará defasado?

O fim da surpresa

A grande desvantagem para o consumidor é, na verdade, um ponto totalmente psicológico: a surpresa. Ganhamos expectativas sobre um produto, mas perdemos a surpresa de ver algo revolucionário chegando ao mercado.

(Fonte da imagem: Shutterstock)

De qualquer forma, mesmo que um gadget seja totalmente inovador (e a referência mais recente disso é o Google Glass), ele perde o seu status em menos tempo, já que informações sobre novas gerações com funções melhoradas começam a surgir na web em muito pouco tempo.

O fato é que, se qualquer empresa tem informações vazadas no mercado atual, precisamos conviver com o fim de experiências inovadoras no mercado de smartphones. Isso fica ainda mais reforçado com a tendência de inovações sendo liberadas a conta-gotas.

O que há pouco tempo era visto apenas na Apple, agora também começa a aparecer em concorrentes como a Samsung. Os lançamentos de novas gerações acabam se concentrando em melhorias ou criações de novas funções, mantendo o aspecto do modelo antigo.

Tudo isso cria um “combo de previsibilidade”, que faz com que o mercado de smartphones e tablets fique cada vez mais veloz, porém passe a sensação de ser menos inovador. E a tendência é que isso só piore com o tempo, afinal, a cada vez mais é necessário diminuir custos e tempo de produção, algo que é praticamente impossível de se conseguir mantendo a fabricação de grandes linhas de produtos com total autonomia.

Leia mais em: http://www.tecmundo.com.br/mercado/44257-como-os-vazamentos-estao-acabando-com-as-surpresas-no-mundo-da-tecnologia.htm#ixzz2eOao4ygT

Rede Nacional de Pesquisa terá tecnologia baseada na computação em nuvem

Rede Nacional de Pesquisa terá tecnologia baseada na computação em nuvem

Tecnologia vai permitir que a Biblioteca Nacional e a Cinemateca ofereçam acervos digitalizados para consulta ao público a partir de fevereiro de 2014 (Marcos Santos/USP Imagens)

Brasília - Tecnologia de computação em nuvem (conhecida também pelo termo em inglês cloud computing) da Rede Nacional de Pesquisa (RNP) vai permitir que a Biblioteca Nacional e a Cinemateca ofereçam acervos digitalizados para consulta ao público a partir de fevereiro de 2014. O centro de dados compartilhados (CDC) que permitirá o armazenamento dessas informações será lançado em fase experimental. O conteúdo oferecido ainda será definido pelas instituições.

Na primeira etapa de construção, o CDC atenderá de forma mais restrita à comunidade acadêmica do país. A infraestrutura no início terá capacidade limitada, para que os usuários experimentem a plataforma. Entre os objetivos estão abrigar grandes volumes de informações e colaborar para a manutenção e a preservação de dados.

De acordo com o diretor de serviços e soluções da RNP, José Luiz Ribeiro, a tecnologia permite a redução de custos de instalação, infraestrutura, equipamentos e recursos humanos, porque toda estrutura se concentra em um ou vários centros de informações (data centers), em geral à distância.“A nuvem é um grande repositório onde são colocadas informações de todo tipo, como áudio, vídeo, dados e textuais. É um espaço onde se permite o processamento de informações. As informações que estão no computador são transferidas para a nuvem, onde uma empresa ou instituição é que vai armazenar os dados ou mesmo fornecer esse serviço de processamento de dados”, explicou Ribeiro à

Agência Brasil.

Apesar das facilidades oferecidas pela tecnologia, pode haver fragilidades na segurança das informações. Sobre a computação em nuvem no cotidiano no cidadão, Ribeiro ressalta que o usuário deve ter atenção ao contratar a plataforma de computação em nuvem. Informações sigilosas devem ser criptografadas para serem preservadas.

“O indivíduo precisa estar atento com a questão da privacidade das informações. Em uma nuvem pública, como é o caso da [oferecida pela] Google, Amazon e Microsoft, o usuário confia as suas informações a um terceiro, e não necessariamente essas informações estão seguras. Em alguns casos, pode estar previsto no contrato a divulgação das informações para o governo ou para um conjunto de empresas que vão querer, por exemplo, saber o seu perfil de consumo”, destaca.

O Serviço Federal de Processamento de Dados (Serpro) também já trabalha com a tecnologia de computação em nuvem. Em iniciativa inédita, a empresa lançou no início deste mês a primeira nuvem do governo federal. O ambiente abriga sistemas para o Programa Cidades Digitais. A tecnologia oferece soluções de educação, atendimento médico hospitalar, gestão e comunicações para cerca de 80 municípios brasileiros.

De acordo com o superintendente de Produtos e Serviços do Serpro, José Gomes Júnior, a tecnologia permitirá que prefeituras brasileiras tenham estrutura para montar seus sites.

“Para cada prefeitura ter seu site e todos os sistemas, em um primeiro momento elas precisariam ter uma infraestrutura de processamento local, um minicentro de processamento de dados, servidores e licenciamento dos softwares. O que o Serpro está fazendo é levar toda essa tecnologia às prefeituras, elas não precisam mais se preocupar em ter essa infraestrutura do outro lado”, disse o superintendente à Agência Brasil.

O gerenciamento da tecnologia ficará sob a responsabilidade do Serpro em um centro de dados da própria instituição. O espaço para armazenamento e processamento de dados será dado de acordo com a necessidade do usuário. Gomes Júnior explica que a ferramenta de computação em nuvem do Serpro está disponível apenas para entes governamentais.

Por que o mobile é a última esperança da Microsoft?

Por que o mobile é a última esperança da Microsoft?

Aquisição da Nokia pela empresa agita o mundo dos negócios. Por que os smartphones representam uma nova fase da tecnologia que nem todos conseguem acompanhar?

Microsoft: entre as muitas mudanças que ocorreram em quase 40 anos, o fim da hegemonia do PC e a ascensão de um mundo digital balizado pelo móvel é capital

São Paulo - A compra da Nokia pela Microsoft tem um um imenso valor simbólico para a indústria. Consumada em 7,2 bilhões de dólares, a negociação expõe o impacto arrebatador da invenção do mobile para a história da tecnologia.

Entre as muitas mudanças que ocorreram em quase 40 anos desde a fundação da Microsoft, uma é capital: o fim da hegemonia do PC e a ascensão de um mundo digital balizado pelo móvel, pelo local e pelo social.

É para responder a essas transformações e resgatar sua relevância que a empresa de Bill Gates tenta dar mais um passo no mercado de smartphones.

Criada nos anos 70 por Bill Gates e seu melhor amigo, Paul Allen, a Microsoft é um símbolo do desktop. Na época da “informática de escrivaninha”, com seus imensos monitores, CPUs e teclados, o hardware em si não tinha grande importância - bastava que rodasse o Windows. Nossa relação com o computador era imóvel, rígida: tudo acontecia dentro de uma tela intocável e fixa no seu local de instalação.

Com a revolução da internet móvel, nossa experiência com o digital foi se tornando cada vez mais física. Nossos dedos começaram a interagir com a tela. Nossos corpos começaram a se acostumar à companhia dos dispositivos eletrônicos no ônibus, na cama, à mesa. Começamos a passar horas com nossos celulares inteligentes a tiracolo, a carregá-los nos bolsos das calças, a levá-los para cima e para baixo.

A tendência a uma integração cada vez mais orgânica com o digital continua a avançar. Não é mais uma fantasia futurista a ideia de vestir computadores. Já temos óculos inteligentes como o Google Glass, smartwatches como o apresentado esta semana pela Samsung, e teremos inúmeros outros wearable gadgets que ainda serão imaginados.

Com a explosão desses novos dispositivos e a projeção de players como Apple e Google, o PC perdeu prestígio - e a veterana Microsoft percebeu o risco de ficar para trás.

A companhia norte-americana anunciou há pouco tempo a renúncia de seu CEO, Steve Ballmer, em meio a diversas pressões. Além da dificuldade em acompanhar o mercado de computação móvel, a empresa também tem lidado com um dramático declínio nas vendas de PCs.

Tentando cavar algum espaço no ambiente mobile, a Microsoft lançou o Windows Phone em 2010. Apesar de um início de crescimento rápido, o sistema operacional tem dificuldades em arrebanhar adeptos, correspondendo apenas a 3,3% do mercado de celulares em 2013.

Com a aquisição da Nokia, a empresa de Bill Gates pretende controlar tanto o hardware quanto o software dos seus aparelhos, num modelo de “integração vertical” parecido com o da Apple. O objetivo é aperfeiçoar o produto e triplicar o market share do Windows Phone até 2018.

Visto por alguns com ceticismo, o plano passará por muitos desafios para conseguir vingar, sobretudo em um mercado tão competitivo como o dos smartphones. Para começar, o sistema operacional da Microsoft não oferece a mesma quantidade de aplicativos presentes no iOS ou no Android. A chegada tardia ao páreo também representa uma desvantagem considerável.

Ainda assim, a IDC (International Data Corporation) lançou um relatório que prevê que o Windows Phone superará o iOs em 2016, principalmente graças à força da Nokia em mercados emergentes como África, Ásia e América Latina.

Destinada ou não ao sucesso, a estratégia demonstra um esforço de adaptação da Microsoft a um ambiente novo - que, aliás, vai além das iniciativas com o mobile. No terreno das mídias sociais, a empresa já tentou se projetar fazendo investimentos no Facebook em 2007 e comprando a rede social Yammer em 2012. Rumores recentes indicam que a Microsoft também pode ter a intenção de investir no Foursquare.

Relembrando sua trajetória, é impossível ignorar a participação decisiva da Microsoft na invenção do produto digital. O detalhe é que essa cultura de consumo evoluiu por conta própria e hoje desafia seus próprio criadores.

Nesse jogo, a empresa de Bill Gates não está sozinha. Afinal, a história recente da tecnologia mostra que, na hora de adivinhar o futuro das nossas necessidades e desejos, nenhum palpite é totalmente seguro.

Apple lança novo iPhone na terça, mas já tem gente na fila

Apple lança novo iPhone na terça, mas já tem gente na fila

Acampamento começou a se formar na sexta-feira.

Fãs podem ter que esperar até dia 20

São Paulo — A Apple convocou a imprensa do mundo todo para o lançamento de seus novos produtos nesta terça-feira. Ainda nem se tem certeza do que deve ser lançado, mas já tem gente acampada na porta de sua principal loja, em Nova York, para garantir seus novos produtos, relata o Apple Insider.

Os rumores mais fortes (quase certos) são de que a empresa mostrará um modelo de menor custo do iPhone, o 5C, que deve estar disponível em várias cores, e o iPhone 5S, novo topo de linha da empresa.

Desde o iPod, os lançamentos da Apple costumam levar hordas de fãs às portas de suas lojas, fomando filas, acampamentos e tumultos dignos de shows de rock. Desta vez não deve ser diferente.

O site Apple Insider, especializado nas notícias da maçã, esteve na sexta-feira (96 horas antes do evento) em frente à principal loja da Apple e já encontrou gente acampada no local. Dois jovens com cadeiras de praia identificados como Joe e Brian eram os primeiros da fila. “Checamos a previsão do tempo e viemos”, disseram.

O mercado espera que os produtos que serão lançados na terça só estejam disponíveis nas lojas no dia 20. Mas isso não desanima os rapazes. “Vamos esperar”.

Outros dois rapazes também já estavam na fila, mas com uma missão diferente. Funcionários de uma empresa chamada Sell Your Mac, eles vestiam camisetas de seus empregadores e pareciam estar na fila só para promover a empresa, que compra aparelhos Apple usados.

Leia Mais

Desde o iPod, os lançamentos da Apple costumam levar hordas de fãs às portas de suas lojas, fomando filas, acampamentos e tumultos dignos de shows de rock. Desta vez não deve ser diferente.

O site Apple Insider, especializado nas notícias da maçã, esteve na sexta-feira (96 horas antes do evento) em frente à principal loja da Apple e já encontrou gente acampada no local. Dois jovens com cadeiras de praia identificados como Joe e Brian eram os primeiros da fila. “Checamos a previsão do tempo e viemos”, disseram.

O mercado espera que os produtos que serão lançados na terça só estejam disponíveis nas lojas no dia 20. Mas isso não desanima os rapazes. “Vamos esperar”.

Outros dois rapazes também já estavam na fila, mas com uma missão diferente. Funcionários de uma empresa chamada Sell Your Mac, eles vestiam camisetas de seus empregadores e pareciam estar na fila só para promover a empresa, que compra aparelhos Apple usados.

sábado, 7 de setembro de 2013

quarta-feira, 4 de setembro de 2013

Sedu abre inscrições para 560 vagas de nível técnico no Espírito Santo

Sedu abre inscrições para 560 vagas de nível técnico no Espírito Santo

Programa Bolsa Sedu vai dar bolsas de cursos técnicos em oito cidades.

Vagas são destinadas a quem cursou todo o Ensino Médio.

A partir desta quarta-feira (4-09-2013), a Secretaria de Estado de Educação, abre as inscrições para o Programa Bolsa Sedu. O prazo para os interessados se inscreverem vai até a próxima segunda-feira (9-09-2013). Ao todo, serão oferecidas 560 bolsas para sete cursos de nível técnico em faculdades particulares de oito cidades do Espírito Santo. O estudante interessado pode realizar a inscrição no site da Sedu.

Ensino técnico oferecido por meio do programa

Ensino técnico oferecido por meio do programaBolsa Sedu (Foto: Divulgação/Sedu)

O processo seletivo destina-se aos candidatos que tenham cursado todo o Ensino Médio Regular ou Educação de Jovens e Adultos, inclusive CEEJA na rede pública. É permitido também a inscrição dos alunos que estiverem cursando a 3ª série do Ensino Médio Regular e 3ª etapa de Educação de Jovens e Adultos na rede pública estadual, municipal ou federal, no ano de 2013, desde que tenham feito todo o ensino médio em escola pública ou entidades reconhecidas como de utilidade pública.

Entre os cursos oferecidos no Bolsa Sedu estão os de Técnico em Enfermagem, Prótese Dentária, Automação Industrial, Técnico em Edificações, entre outros. As provas, aplicadas no próximo dia 22, terão 50 questões objetivas divididas entre Língua Portuguesa, Matemática, Química, Biologia e Física.

Os locais de provas serão divulgados em 20 de setembro no site da Sedu.

Vagas e locais

Aracruz

Técnico em Edificações – Escola Técnica Premier: 40

Técnico em Logística – Sociedade de Ensino Superior de Aracruz: 40

Técnico em Edificações – Escola Técnica Premier: 40

Técnico em Logística – Sociedade de Ensino Superior de Aracruz: 40

Cachoeiro de Itapemirim

Técnico em Química – União Social Camiliana: 40

Técnico em Química – União Social Camiliana: 40

Colatina

Técnico em Enfermagem: 40

Técnico em Radiologia – Fundação Educacional Castelo Branco: 40

Técnico em Enfermagem: 40

Técnico em Radiologia – Fundação Educacional Castelo Branco: 40

Linhares

Técnico em Automação Industrial – Escola Técnica de Linhares: 40

Técnico em Automação Industrial – Escola Técnica de Linhares: 40

Santa Teresa

Técnico em Enfermagem – Sesebe: 40

Técnico em Enfermagem – Sesebe: 40

São Gabriel da Palha

Técnico em Enfermagem – IESG: 40

Técnico em Enfermagem – IESG: 40

São Mateus

Técnico em Prótese Dentária – Escola Master: 40

Técnico em Edificações – Centro Educacional Técnico de São Mateus: 40

Técnico em Prótese Dentária – Escola Master: 40

Técnico em Edificações – Centro Educacional Técnico de São Mateus: 40

Vitória

Técnico em Enfermagem – Eteses: 160

Técnico em Enfermagem – Eteses: 160

Assinar:

Comentários (Atom)